Tıpkı Snapchat gibi, görüntülendikten sonra kendini imha eden mesajlar gönderilmesine olanak sağlayan ücretsiz bir internet hizmeti olan Privnote, kullanıcılardan Bitcoin çalabilmek için hackerlar tarafından kopyalandı.

Bir siber güvenlik blogu olan KrebsonSecurity’de yazılan bir habere göre, gazeteci Brian Krebs, privnote kullanıcılarını uyardı. Krebs, Privnote.com kullanıcılarının adres çubuğuna dikkat etmelerini söyledi ve hackerların Privnotes.com alan adında siteyi bire bir şekilde kopyaladıklarını ve kimlik avı dolandırıcılığı yaptıklarını belirtti.

Sahte internet sitesi, orijinalinde olduğu gibi yazışmaları imha etmiyor ve bütün gönderilen mesajların okuma/düzenleme yetkisine sahip.

En kötüsü ise hackerlar, Bitcoin adreslerini yazışmalarda tespit eden ve bu orijinal adresleri anında kendi cüzdan adresleri ile değiştirilmesini sağlayan bir eklenti geliştirmiş. Yani bu durumda siz ticaret yaptığınız kişiye para yollamaya çalışırken, hackerların oluşturduğu cüzdana para atıyorsunuz. Bu durumda en çok dikkat etmeniz gereken konu ise, bir kişiye özel bir durumu anlatmak istediğinizde ya da kripto para ticareti yaptığınızda adres çubuğunu 2 kez kontrol etmeniz.

Krebs ayrıca, kopyalanan sitenin varlığından bir süre haberdar olduğunu ancak şu zamana kadar neden kopyalandığını anlayamadığını söyledi.

Krebs sitenin klonlandığını ilk olarak Privnote.com sahipleri tarafından yapılan bir uyarıyla öğrenmiş. Uyarıda bahsi geçen internet sitesinin kullanıcıların bilgilerini ele geçirebileceği bildirilmiş.

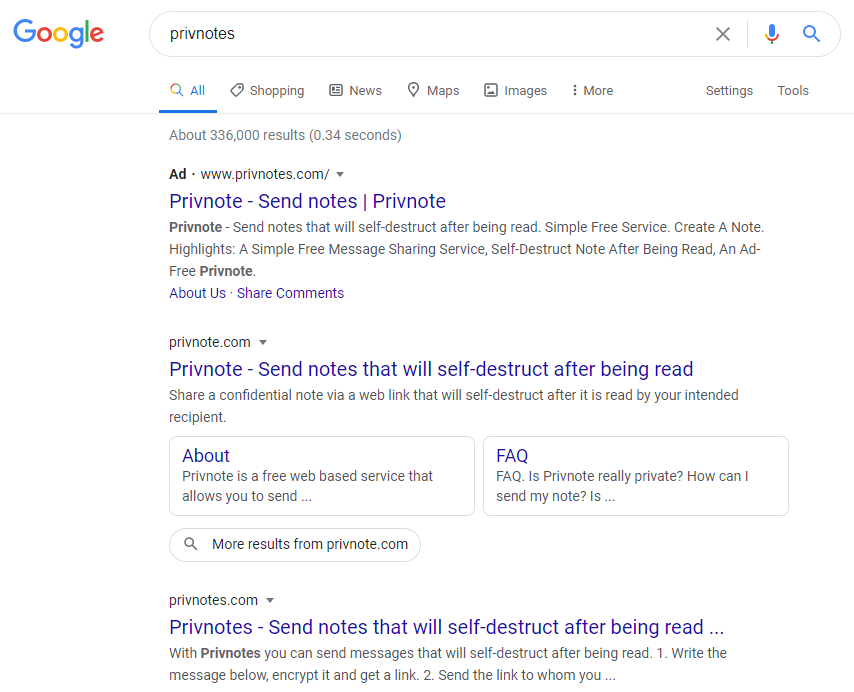

Klon site Privnotes.com’un bu suçları kolayca işleyebilmesi anlaşılabilir. Klon site, orijinaliyle neredeyse bire bir şekilde tasarlanmış. Ayrıca Google arama sonuçlarında 2. sıraya yerleşmiş bile. Hatta Google üzerinden Privnote araması yapıldığında reklam olarak karşımıza ilk çıkan site klon site durumundaydı.

Google’da Privnote araması yapıldığında reklam olarak klon site karşımıza çıkıyor.

Dolandırıcılığın bu kadar zor tespit edilmesinin sebebi ise, mesajların kendi kendini yok etmesi. Siz Bitcoin adresinizi yolluyorsunuz fakat karşı tarafa dolandırıcıların adresi gidiyor ve bunu ne siz görebiliyorsunuz ne de başka birisi. Dolandırıcılığın tespit edilmesi ise biraz şans işi. Dolandırıcılar gelen cüzdan adreslerinin yalnızca ilkinin değiştirilmesi için bir yazılım geliştirmiş. Yani siz art arda iki defa cüzdan adresi attığınızda ilk attığınız dolandırıcıların, ikinci attığınız ise sizin kendi adresiniz olacaktır.

Unit 221B’nin baş araştırma görevlisi Allison Nixon bu dolandırıcılık yöntemini keşfeden kişi olarak kayıtlara geçti.

Bildiğiniz üzere, son bir kaç ay içinde kripto para dolandırıcılığı artmış durumda. Biz muhabbit.com olarak sizlere kullandığınız her bir internet sitesini iyice incelemenizi ve çok titiz davranmanızı öneriyoruz.

Bu sayfada yer alan ilgili başlıkların kısayol başlıklar ve ilgili sayfalar